Confidentialité sur la chaîne : de « facultative » à « essentielle »

Auteur : ChainUp Investment

1. Introduction

En 2025, la confidentialité sur la blockchain a connu un événement de réévaluation massif. Il est à noter qu’en raison de la renaissance de la conscience de la confidentialité dans l’industrie et des avancées majeures en cryptographie, Zcash a connu une découverte de prix substantielle, ces progrès techniques incluant les preuves à divulgation zéro (ZKPs), le calcul multipartite (MPC), l’environnement d’exécution fiable (TEE) et le chiffrement entièrement homomorphe (FHE).

- ZKPs : une méthode de preuve de la validité d’une déclaration sans révéler aucune information autre que sa validité, permettant aux utilisateurs de partager publiquement une preuve de connaissance ou de propriété sans divulguer de détails.

- MPC : un protocole cryptographique impliquant plusieurs parties qui calculent conjointement des données en divisant celles-ci en “fragments secrets”. Personne ne peut voir l’ensemble des données.

- TEE : une solution matérielle. C’est une boîte noire sécurisée à l’intérieur du processeur, utilisée pour isoler les données lors de leur utilisation.

- FHE : un schéma cryptographique permettant de faire des calculs directement sur des données chiffrées, sans déchiffrement.

Le marché est passé de la “anonymat” à la “confidentialité”, qui est une condition fonctionnelle essentielle dans la blockchain transparente.

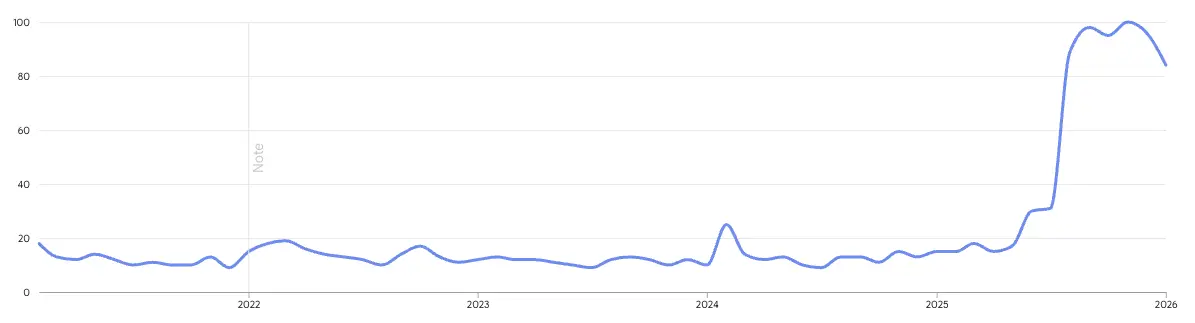

En 2025, l’intérêt pour la confidentialité sur la blockchain a explosé au quatrième trimestre, source : Dexu

1.1. Paradoxe de la confidentialité

L’histoire des cryptomonnaies axées sur la confidentialité remonte à 2012, lorsque Bytecoin a lancé CryptoNote, introduisant la technologie de signatures en anneau, utilisée plus tard en 2014 par Monero. En résumé, la confidentialité n’est pas un concept nouveau dans la cryptomonnaie, mais lors des premiers cycles, les cryptomonnaies privées étaient principalement une quête idéologique ou un moyen d’évasion, ainsi qu’un canal pour les acteurs malveillants pour échapper à la surveillance. Les difficultés passées en matière de confidentialité sur la blockchain peuvent être attribuées à trois facteurs principaux : technologie immature, fragmentation de la liquidité et opposition réglementaire.

Historiquement, la cryptographie a été confrontée à des critiques en termes de haute latence et coûts inefficaces. Aujourd’hui, des outils de développement comme Cairo (zkDSLs) et des backends tels que Halo2 ont connu une explosion, permettant aux développeurs grand public d’utiliser les ZKPs. La tendance à construire des zkVM (machines virtuelles à connaissance zéro) sur des architectures standard comme RISC-V rend cette technologie plus scalable et composable dans divers cas d’usage. MPC, qui n’était plus seulement utilisé pour diviser des clés privées, supporte désormais des circuits arithmétiques (addition/multiplication) et booléens (XOR/AND) via MP-SPDZ, permettant un calcul universel. Les avancées GPU, comme H100 et Blackwell B200, supportent désormais le calcul confidentiel, permettant aux modèles d’IA de fonctionner dans des TEE. La principale limite du FHE, la latence d’auto-activation (le temps nécessaire pour “rafraîchir” le bruit dans le calcul crypté), est passée de près de 50 ms en 2021 à moins de 1 ms en 2025, permettant le déploiement en temps réel de contrats intelligents cryptés.

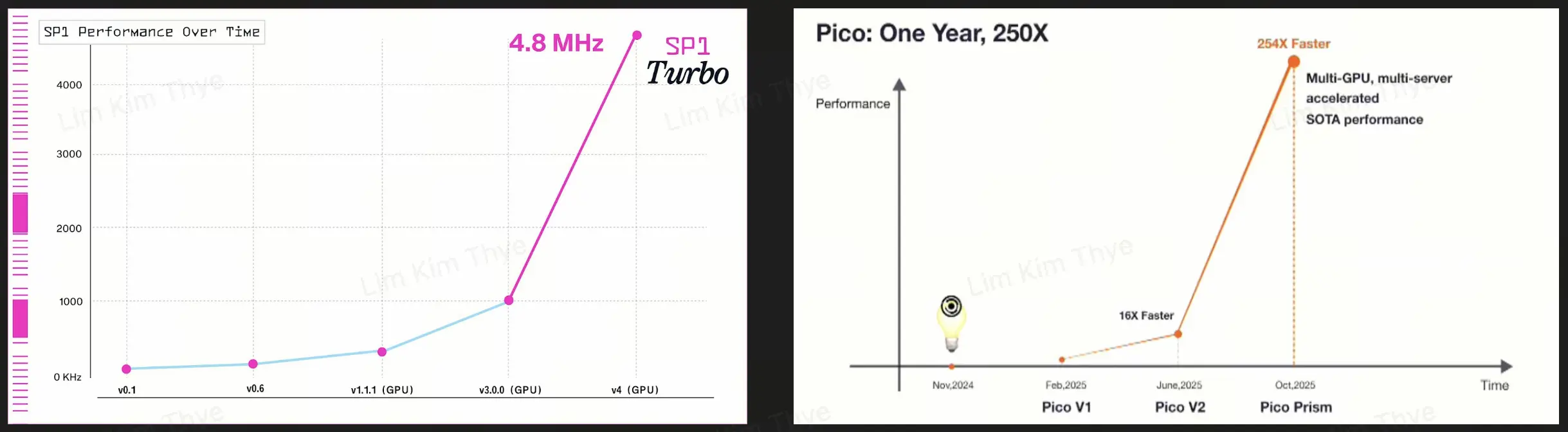

Les itérations et performances de zkVM, source : Succinct, Brevis

De plus, la confidentialité est souvent isolée à des blockchains spécifiques, obligeant les utilisateurs à quitter des écosystèmes actifs pour réaliser des transactions anonymes, ce qui coûte en frais et en opportunités de capital. Aujourd’hui, des protocoles comme Railgun peuvent s’intégrer directement aux applications DeFi, offrant une protection de la confidentialité contre le frontrunning et l’extraction de MEV. Des protocoles comme Boundless, Succinct, Brevis proposent des ZKP en mode service (ZKPs-as-a-Service), tandis que Arcium et Nillion aident à construire des applications de confidentialité utilisant MPC, et Phala et iExec permettent de traiter des données d’applications dans des TEE sans quitter leur blockchain. Enfin, Zama et Octra habilitent les applications à traiter nativement des FHE.

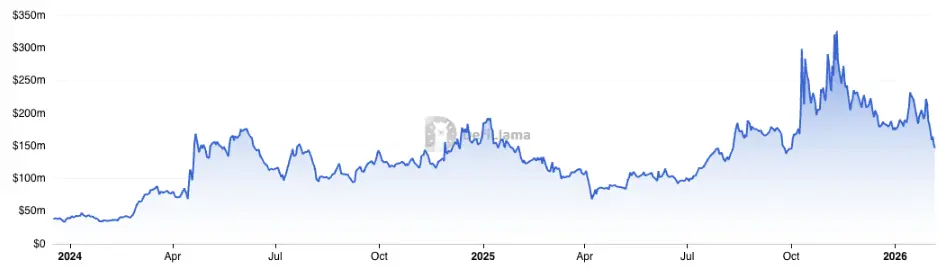

TVL de Railgun, source : DefiLlama

Au début, la transparence était nécessaire pour la légitimité de la blockchain. Les véritables bâtisseurs devaient se tenir à distance des hackers, blanchisseurs d’argent et autres acteurs malveillants. Dans ce contexte, la confidentialité a rapidement été perçue comme un outil pour les participants malhonnêtes. Des projets comme Tornado Cash, bien qu’appréciés par les utilisateurs recherchant la confidentialité, ont placé ces derniers dans une position où leurs fonds étaient mélangés avec ceux d’acteurs illégaux, rendant leur innocence difficile à prouver. Cela a conduit à des actions réglementaires. Les exchanges ont gelé des fonds provenant de mixers et retiré des tokens de confidentialité suspects pour obtenir des licences d’exploitation. Les investisseurs institutionnels et fonds de capital-risque ont évité ces tokens par crainte de non-conformité. La confidentialité sur la blockchain est devenue une “fonction criminelle” dans l’industrie. Aujourd’hui, les sanctions économiques contre Tornado Cash ont été levées. L’industrie s’est recentrée sur le concept de “confidentialité conforme”, en concevant des “données visibles” permettant aux auditeurs ou régulateurs d’accéder à une “clé de visualisation” pour déchiffrer la provenance des fonds de l’utilisateur. Cette approche est visible dans Tornado Cash et Zcash.

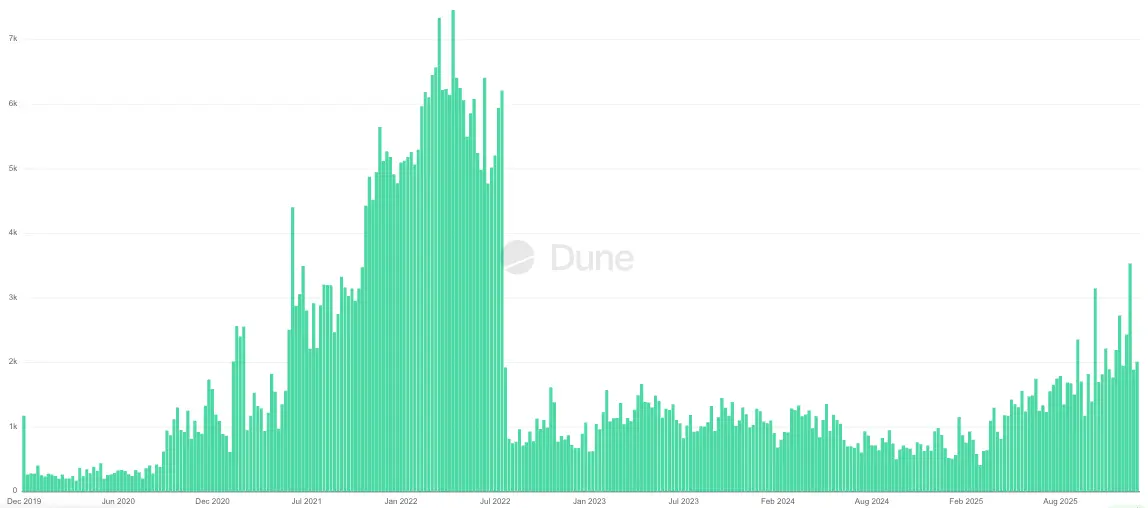

Impact des sanctions sur le flux de fonds de Tornado Cash, source : Dune

2. Cas d’usage actuels des technologies de confidentialité

Les revers initiaux ne signifient pas que la confidentialité n’est pas importante. Posez-vous cette question simple : “Voulez-vous que votre achat de café aujourd’hui révèle votre historique d’investissement sur 10 ans ?” La majorité répondrait non, mais c’est précisément ce que la configuration actuelle de la blockchain fait. Avec l’avancement de la législation cryptographique et l’entrée de nouvelles institutions, ces acteurs reconsidèrent la question. Heureusement, en 2025, l’adoption des technologies de confidentialité est davantage motivée par leur utilité fonctionnelle que par une idéologie.

2.1. Transactions masquées

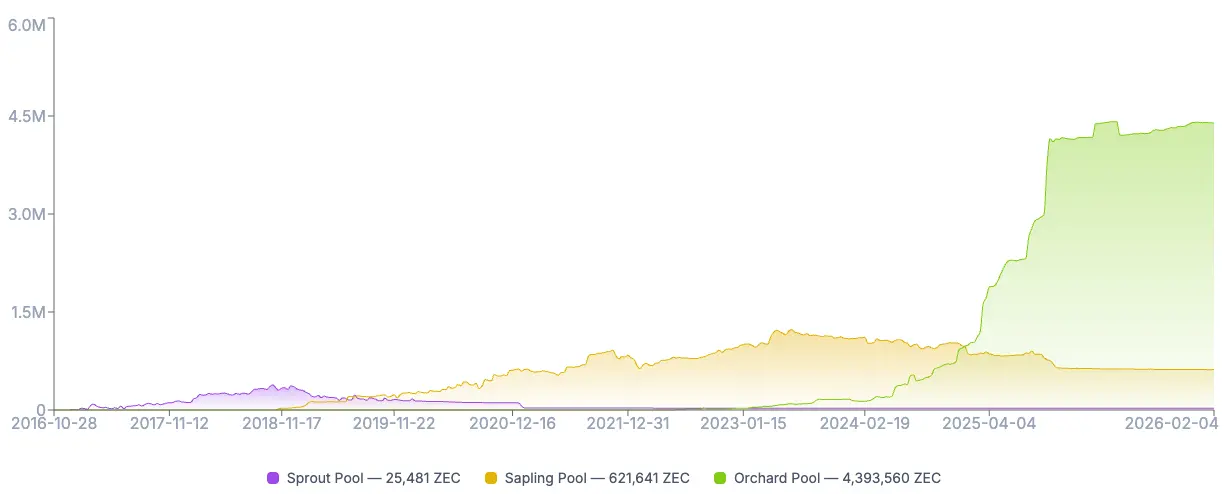

En utilisant la conception de “données visibles”, la part de Zcash en ZEC masqué est passée de 12 % début 2025 à environ 29 % aujourd’hui. La demande croissante résulte de plusieurs facteurs, notamment l’intérêt spéculatif accru pour le token ZEC et le désir naturel de masquer les transactions au public. Le mécanisme de transactions masquées s’appelle “schéma de commitment-nullifier”. L’expéditeur peut déposer ses fonds dans un coffre-fort masqué, que le réseau valide via ZKPs pour éviter la double dépense, et crée un nouveau coffre pour le destinataire.

Augmentation de l’offre de ZEC masqué sur Zcash, source : ZecHub

L’un des domaines à la croissance la plus rapide, les néo-banques crypto, explorent activement la mise en œuvre de transactions privées pour leurs utilisateurs, avec des projets comme Fuse, Avici et Privily. Bien que certains protocoles utilisent différentes méthodes pour masquer les transactions sur la chaîne.

2.2. Environnements d’exécution haute performance

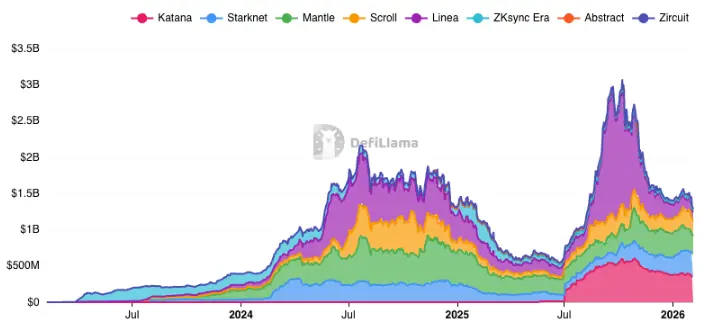

Basé sur la valeur totale verrouillée (TVL), le réseau ZK de deuxième couche a connu une croissance de 20 % en 2025, offrant un environnement d’exécution beaucoup moins coûteux comparé à la couche 1 d’Ethereum. Ces réseaux de couche 2 regroupent toutes leurs transactions dans un petit blob de données, qu’ils envoient à un ordonnanceur pour générer une preuve, puis à la couche 1 pour vérification.

Applications principales des réseaux ZK de couche 2 : tendance du TVL, source : DefiLlama

Aujourd’hui, ZK offre des fonctionnalités de confidentialité intégrées complètes, comme les contrats intelligents privés sur Aztec ou l’interopérabilité ZKsync, qui unifie la liquidité entre ZK chain et Ethereum.

2.3. Protection contre le MEV

Un des cas d’usage les plus courants de la confidentialité est la prévention du “Maximum Extractable Value” (MEV). La transparence de la blockchain permet aux bots de frontrunning de voir les transactions dans le mempool avant leur confirmation, et de faire du frontrunning ou des transactions “sandwich” pour en tirer profit. Flashbot SUAVE décentralise la construction de blocs en cryptant le mempool, où les transactions restent chiffrées jusqu’à ce que le constructeur de blocs s’engage à les inclure. Unichain propose également une construction de blocs basée sur TEE pour empêcher le frontrunning sur la couche 2.

Pourcentage de transactions protégées par Flashbot Protect, source : Dune

2.4. Autres cas d’usage

Outre ces principaux cas, les développeurs explorent activement l’intégration de la confidentialité sur leurs applications pour optimiser l’expérience utilisateur.

-

Order books : des whales comme James Wynn et Machi Big Brother sur Hyperliquid subissent souvent des chasseurs de liquidité. Bien que les fondateurs d’Hyperliquid considèrent que la transparence favorise une concurrence équitable entre market makers et réduit les spreads, pour les traders whales, le frontrunning ou les transactions inverses restent un problème majeur. Cela ouvre des opportunités pour Aster, qui propose des ordres cachés et prévoit de lancer en 2026 un mode masqué (Shield Mode) avec des fonctionnalités de confidentialité.

-

Identité : certaines activités, comme la création de nouveaux comptes bancaires ou les ICO, nécessitent une vérification d’identité. Des protocoles comme idOS permettent aux utilisateurs de faire un KYC unique, puis de réutiliser cette vérification sur d’autres protocoles conformes, zkPass aide à fournir des attestations Web2 sans révéler de détails, World ID utilise le hachage de l’iris pour prouver la personnalité, et ZKPassport vérifie l’identité sans quitter l’appareil de l’utilisateur.

- Le président de la SEC, Paul Atkins, a déclaré que de nombreux types d’ICO ne devraient pas être considérés comme des valeurs mobilières, et donc ne relèvent pas de la SEC. Sa position pourrait entraîner une augmentation des financements ICO dans un avenir proche, augmentant la demande pour la KYC cryptographique.

-

Ponts cross-chain : dans l’histoire de la blockchain, les ponts ont souvent été vulnérables, comme Ronin Bridge et Multichain, qui ont été piratés respectivement pour 624 millions et 126 millions de dollars suite à la fuite de clés privées. Les ponts ZK cross-chain minimisent les hypothèses de confiance, car une fois la preuve générée et vérifiée, elle est immédiatement déterministe, et leur coût devient plus scalable avec l’augmentation du volume. Polyhedra Network connecte plus de 30 chaînes via zkBridge, pouvant s’intégrer dans la pile LayerZero V2 en tant que “DVN”.

-

IA : ZK peut aider à vérifier que la sortie est basée sur l’entrée attendue et traitée par un modèle spécifique. Giza permet à des agents non dépositaires d’exécuter des stratégies DeFi complexes basées sur des sorties vérifiées. Phala utilise des enclaves Intel SGX pour stocker en toute sécurité des clés privées et autres données sensibles dans des agents IA.

3. Classification centrale de l’écosystème DeCC

La confidentialité sur la blockchain désigne généralement les réseaux de calcul confidentiel décentralisé (DeCC). Bien que le marché tende à classer les protocoles selon leur technologie de confidentialité sous-jacente, chaque pile de confidentialité comporte ses compromis, et de plus en plus de protocoles adoptent une approche hybride. Il est donc préférable de les classer en blockchains de confidentialité, middleware de confidentialité et applications de confidentialité.

Classification centrale de l’écosystème DeCC

3.1. Blockchains de confidentialité

La catégorie “blockchain de confidentialité” inclut des réseaux de couche 1 et de couche 2 où la mécanique de confidentialité est intégrée dans le consensus ou l’environnement d’exécution. Le défi principal de ces réseaux est l’obstacle inter-chaînes. Il faut attirer utilisateurs et liquidités depuis des blockchains établies, ce qui est difficile sans applications “killer” rendant la migration économiquement viable. Les tokens de ces réseaux de couche 1 sont souvent “prime de couche” car ils servent de garanties de sécurité et de tokens de gas.

3.1.1 Héritage et évolution de la confidentialité en couche 1

Zcash a toujours été considéré comme la version de Bitcoin avec fonctionnalités de confidentialité. Son réseau possède un système à double adresse, permettant aux utilisateurs de basculer entre transactions publiques et privées, avec une “clé de visualisation” pour déchiffrer les détails pour conformité.

Le protocole passe d’un consensus Proof-of-Work (PoW) à un modèle hybride Crosslink, qui intégrera des éléments de Proof-of-Stake (PoS) en 2026, offrant une meilleure rapidité que la probabilité déterministe initiale du consensus de Satoshi. Après le halving de novembre 2024, le prochain halving est prévu pour novembre 2028.

De son côté, Monero maintient sa méthode par défaut avec signatures en anneau, adresses furtives et RingCT, ce qui a conduit la majorité des échanges à retirer XMR en 2024. Monero a aussi subi plusieurs attaques de puissance de calcul Qubic en 2025, provoquant des reorganisations de jusqu’à 18 blocs et la suppression d’environ 118 transactions confirmées.

Secret Network est un réseau de couche 1 basé sur TEE, construit sur Cosmos SDK depuis 2020, avec des clés de visualisation pour le contrôle d’accès. Secret se positionne comme une blockchain indépendante, mais fournit aussi des TEE en mode service pour EVM et IBC. L’équipe explore aussi le calcul confidentiel dans l’IA et la fusion du FHE threshold dans le réseau.

Canton Network, soutenu par Goldman Sachs, JP Morgan, Citi Ventures, Blackstone, BNY, Nasdaq, S&P Global, est une blockchain de couche 1 visant à introduire des RWA (actifs du monde réel) via une fonctionnalité de confidentialité unique appelée “Daml Ledger Model”. Les parties ne peuvent voir qu’une sous-partie du registre connecté à leur sous-réseau, ce qui permet une validation par les participants uniquement, sans que des tiers ne connaissent l’existence de la transaction.

Aleo est une blockchain ZK de couche 1 utilisant le langage propriétaire Leo (basé sur Rust) pour compiler en circuits ZK. Les utilisateurs génèrent hors chaîne (ou paient pour) des preuves d’exécution de transactions, puis n’envoient que la preuve cryptée.

Inco se positionne comme une blockchain FHE de couche 1, offrant aussi des services FHE via ponts cross-chain et protocoles de messagerie, permettant de servir une liquidité profonde sans construire une DeFi dédiée.

Octra est une blockchain FHE de couche 1 à haute performance. Elle a développé sa propre cryptographie, Hypergraph FHE (HFHE), permettant un traitement parallèle lors du calcul, avec un pic de 17 000 TPS en testnet.

Mind Network utilise des protocoles de re-staking comme EigenLayer pour protéger ses validateurs FHE. Le protocole vise à créer un internet crypté de bout en bout, permettant aux agents IA de traiter des données cryptées.

3.1.2. ZK-Layer 2

ZKsync a évolué d’une simple extension à une gamme de solutions complètes comme Prividium, ZKsync Interop et Airbender. Prividium permet aux entreprises d’effectuer des transactions privées tout en utilisant Ethereum pour le règlement final. Airbender est un zkVM RISC-V haute performance capable de générer une preuve ZK en moins d’une seconde. ZKsync Interop permet aux utilisateurs de fournir des garanties sur la ZK chain et d’emprunter des actifs sur Ethereum.

Starknet utilise les STARKs pour une scalabilité à haut débit, avec une fonction d’abstraction de compte native. Chaque compte sur Starknet est un contrat intelligent, permettant d’exécuter des transactions invisibles via des contrats de compte. L’équipe propose aussi une ZK Layer 2 sur Zcash, appelée Ztarknet, intégrant la confidentialité Zcash dans une plateforme de contrats intelligents.

Aztec fonctionne comme une layer 2 de confidentialité native sur Ethereum, utilisant un système de tickets semblable à UTXO pour traiter les données cryptées, et un système basé sur les comptes pour les données publiques. Aztec repose sur Noir et utilise preuves côté client ou environnements d’exécution confidentiels (PXE), où l’utilisateur génère localement une preuve ZK, puis l’envoie au réseau.

Midnight est une layer 1 ZK opérant sur Cardano, utilisant la sécurité des SPO (Stake Pool Operators) tout en ayant sa propre couche d’exécution. Elle fonctionne avec TypeScript et des fonctionnalités de divulgation sélective, utilisant ADA pour la mise en staking, et des tokens NIGHT pour la gouvernance et le gas (DUST), avec DUST masqué par défaut.

Phala s’appuie sur des TEE comme Intel SGX pour protéger la confidentialité. La plateforme a évolué vers un mode d’assistance IA, permettant à des agents IA de fonctionner dans des enclaves TEE, gérant clés privées et autres données sensibles, en partenariat avec Succinct et Conduit, migrés de Polkadot vers Ethereum Layer 2.

Fhenix est le premier FHE Layer 2 sur Ethereum, intégrant le calcul crypté dans l’écosystème Ethereum. Les transactions y sont protégées contre le MEV, car leurs entrées sont chiffrées dans le mempool.

3.2. “Middleware” de confidentialité

Les protocoles “middleware” de confidentialité fonctionnent selon le modèle PaaS (Privacy-as-a-Service), fournissant capacité de calcul pour la génération, la cryptographie ou la vérification de preuves. Ce domaine est très concurrentiel en termes de latence, coût et support réseau.

Boundless, incubé par RISC Zero, est un marché décentralisé de preuves ZK. Il permet à toute blockchain ou application de déléguer le calcul de preuves à Boundless.

Succinct Labs, concurrent direct de Boundless, se positionne comme un réseau de preuve haute performance. Il a ajouté des circuits spécialisés pour des tâches courantes comme la vérification de hachages ou de signatures, rendant la génération de preuve plus rapide et moins coûteuse.

Brevis est un co-processeur ZK permettant aux smart contracts de consulter de manière fiable l’historique de n’importe quelle blockchain. Avec Pico, il s’étend à un zkVM universel, pouvant aussi servir de circuit dédié pour des charges lourdes.

Arcium est une solution MPC ajustable en performance, servant toute application sur n’importe quelle chaîne, utilisant Solana pour la mise en staking, la pénalité et la coordination des nœuds.

Nillion fournit aussi des services MPC haute performance. Son Nil Message Compute (NMC) et Nil Confidential Compute (nilCC) permettent de faire des calculs sur des données fragmentées sans échange de messages, tout en restant sécurisés dans des TEE.

iExec RLC est un protocole de cloud computing depuis 2017. Il se concentre désormais sur le calcul confidentiel basé sur TEE, permettant d’entraîner ou d’interroger des modèles IA sans révéler les données d’entrée, pour des blockchains comme Ethereum ou Arbitrum.

Marlin a connu une transformation majeure, passant d’un CDN blockchain à une couche de calcul confidentiel (Oyster), et construisant un marché ZKP (Kalypso) sur sa couche de calcul.

Zama est un leader dans la construction de protocoles FHE comme fhEVM, TFHE-rs et Concrete, utilisés par Fhenix et Inco. Zama propose aussi des services FHE sur des blockchains publiques, et prévoit d’intégrer FHE dans zkVM après l’acquisition récente de Kakarot.

Cysic construit du matériel physique (ASICs) pour accélérer la génération de preuves ZK, réduisant le temps de génération de minutes à millisecondes. Les utilisateurs peuvent demander des preuves via ZK Air (grand public) ou ZK Pro (ASIC industriel).

3.3. Applications de confidentialité

C’est la catégorie la plus large dans la confidentialité blockchain et middleware. La liste ici n’en montre qu’une petite partie. Ces protocoles utilisent ZK, MPC, TEE ou MPC pour améliorer l’expérience utilisateur. Les applications à succès abstraient la complexité de la confidentialité et offrent des solutions adaptées au marché.

Tornado Cash est le premier “mixeur” décentralisé et immuable. Sanctionné par le Trésor américain en 2022, la sanction a été levée début 2025. Malgré cela, il reste un outil à haut risque pour les entités conformes.

Railgun, reconnu par Vitalik Buterin, intègre le “coffre” de l’utilisateur avec des protocoles DeFi comme Uniswap ou Aave, offrant une solution de masquage des transactions au-delà de Tornado Cash. Bien que ses actifs masqués soient environ 20 % de ceux de Tornado, il est considéré comme un concurrent potentiel.

World (ex-Worldcoin) utilise la reconnaissance de l’iris pour établir une “preuve de personnalité”, où les données biométriques sont cryptées et seules des ZKP sont envoyées au réseau. World ID est un outil efficace pour différencier robots et IA.

zkPass permet via une poignée de main TLS tierce de générer des preuves d’identité ou de médias personnels, sans révéler d’informations privées, pour accéder à des applications protégées.

Privy permet aux utilisateurs de se connecter à des dApps décentralisées via email ou comptes Web2, en créant un portefeuille MPC avec clés fragmentées entre appareil et serveur sécurisé. Cela élimine la gestion de seed phrase et améliore l’expérience utilisateur.

Aster, en partenariat avec Brevis, prévoit d’ajouter des transactions privées à sa chaîne Aster, avec une feuille de route pour un lancement en Q1 2026.

Malda est un protocole de prêt à liquidité unifié, utilisant Boundless pour prouver et gérer des positions de prêt sur plusieurs blockchains.

Hibachi offre une plateforme de trading perpétuel à haute fréquence, utilisant Succinct pour prouver hors chaîne des ordres limite centralisés, puis vérifiés sur la chaîne.

Giza intègre le machine learning dans les smart contracts, permettant d’exécuter des stratégies DeFi basées sur des sorties vérifiées par IA, évitant la manipulation.

Sentient est une couche dédiée à l’IA (supportée par Polygon CDK), visant à créer une plateforme AGI ouverte, où les modèles IA sont uploadés et récompensés selon leur utilisation. Il utilise aussi Sentient Enclaves Framework avec AWS Nitro Enclaves pour le calcul confidentiel dans l’IA, masquant prompts et états internes.

4. Tendances actuelles et perspectives futures

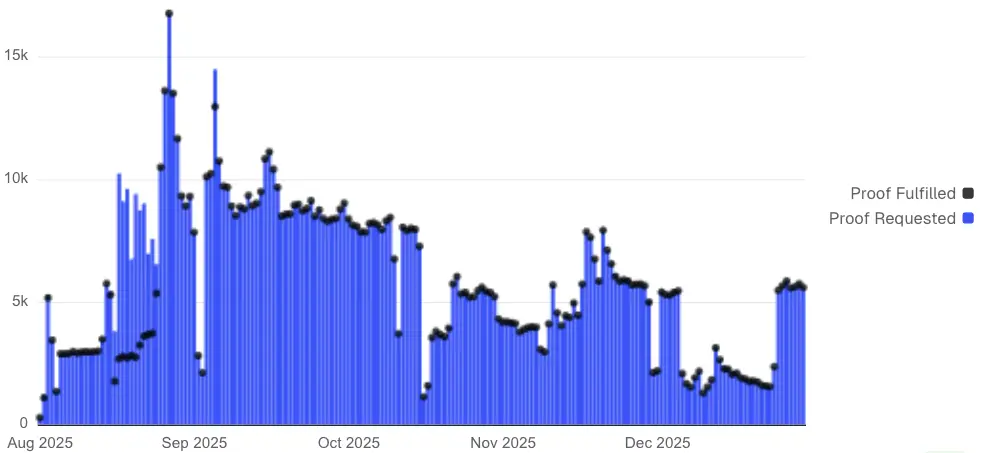

4.1.1. Montée des middleware de confidentialité

Nous assistons à une transition d’un modèle monolithique de blockchain de confidentialité vers une architecture modulaire. Les protocoles peuvent déployer des couches de confidentialité sur n’importe quelle blockchain existante (Ethereum, Solana) via des smart contracts, réduisant ainsi la barrière d’accès. Avec la demande croissante de fonctionnalités de confidentialité et la sensibilisation accrue, les middleware de confidentialité deviennent les principaux bénéficiaires, car pour beaucoup de nouvelles protocoles, faire tourner leur propre infrastructure cryptée est économiquement peu viable.

Nombre de preuves de requête et de réponse sur Succinct, source : Dune

4.1.2. Solutions hybrides

Les technologies de confidentialité actuelles ont leurs limites : par exemple, ZKP ne peut pas effectuer de calculs sur des données chiffrées, MPC peut souffrir de latence avec un grand nombre de participants, TEE peut être vulnérable aux attaques par injection de fautes ou par canaux auxiliaires (lorsque l’attaquant a un accès physique au matériel), et FHE peut nécessiter un temps plus long pour des calculs complexes, avec un risque accru de corruption des données dû à l’accumulation de bruit. De plus, de nombreux protocoles privilégient une approche hybride ou conçoivent du hardware spécialisé pour optimiser le calcul.

4.1.3. IA confidentielle et vérifiable

Selon Morgan Stanley, les dépenses mondiales en IA pourraient atteindre 30 000 milliards de dollars. Avec une croissance attendue en 2026, l’IA confidentielle et vérifiable devient une tendance majeure en 2025, avec une expansion prévue en 2026. La formation de modèles IA sur des données sensibles comme la santé ou la finance pourrait représenter une étape clé dans le domaine de l’IA décentralisée.

5. Conclusion

L’ère des tokens de confidentialité sans “clé de visualisation” pourrait toucher à sa fin. L’industrie mise sur le fait que cette approche de “divulgation sélective” sera acceptée comme un compromis raisonnable. Si les régulateurs rejettent cette méthode, cela pourrait forcer les réseaux à entrer dans une “blockchain réglementée sous licence” pour préserver l’anonymat.

La maturité des technologies de confidentialité est essentielle pour débloquer des “billions de dollars” dans la finance traditionnelle. Les obligations, actions et fiches de paie ne peuvent pas exister sur une chaîne totalement transparente. En 2025, ces protocoles prouveront leur robustesse, et en 2026, les premiers grands pilotes de “actifs du monde réel” (RWA) avec confidentialité devraient démarrer sur l’un des réseaux mentionnés.

Tendances Google des 5 dernières années sur la “confidentialité blockchain”, source : Google

L’intérêt pour la confidentialité blockchain pourrait temporairement diminuer, mais la demande au niveau applicatif pour les fonctionnalités de confidentialité devrait continuer à croître, améliorant significativement l’expérience utilisateur et attirant un large public non natif de la cryptomonnaie. C’est le moment où la confidentialité sur la blockchain passe de “superflue” à “essentielle”.